Recherche

Sécurité informatique : les trois piliers à connaître pour protéger vos données

43 %. Ce n'est pas la part de marché d'un géant du numérique, mais la proportion sidérante d'entreprises…

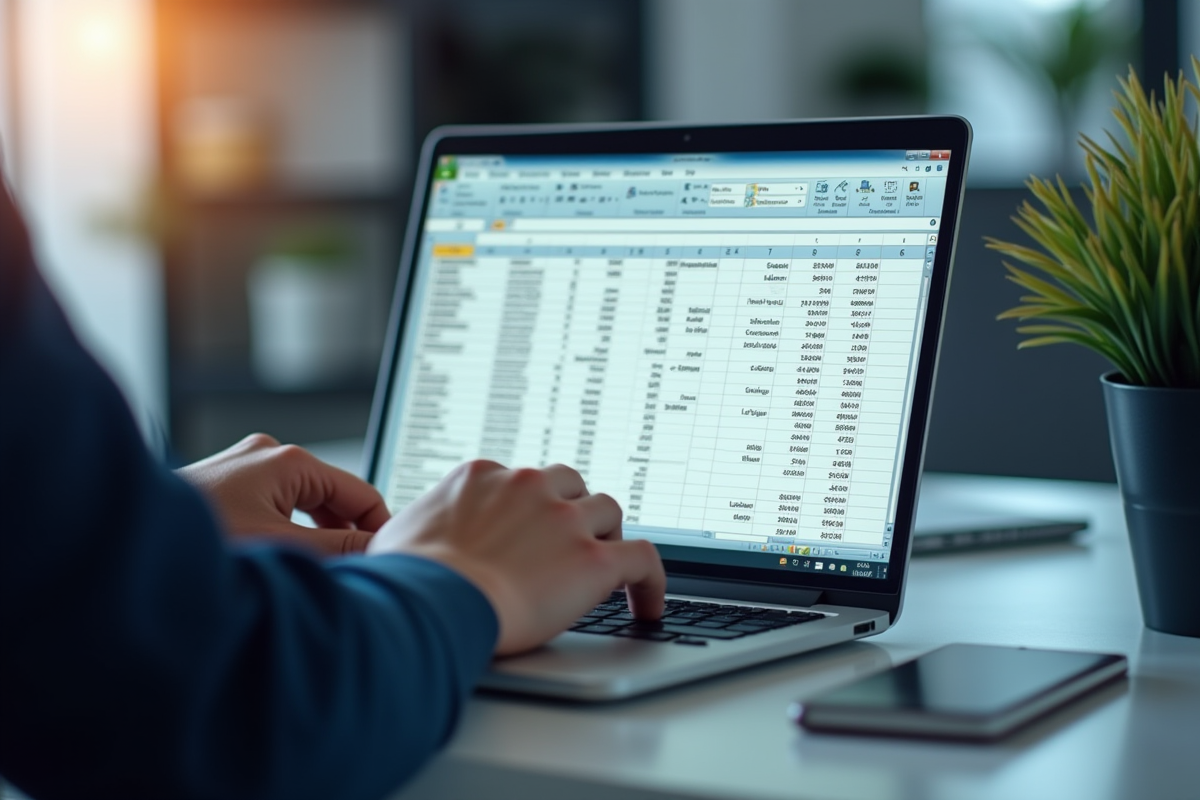

Quel traitement de texte pour Chromebook ?

Traitement des clients Chromebook n'ont pas besoin de se sentir ignorés par le nombre prédéterminé d'applications. Il y…

Obligation d’un compte Microsoft pour les utilisateurs : ce qu’il faut savoir

Microsoft a récemment instauré une nouvelle mesure qui oblige les utilisateurs à posséder un compte pour accéder à…

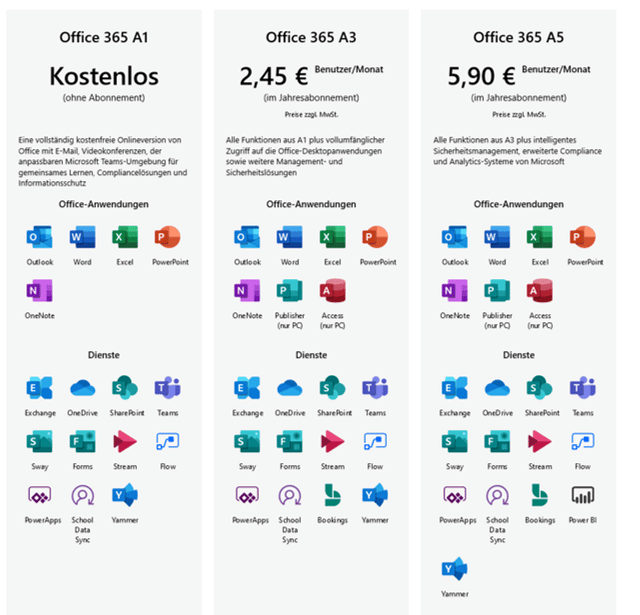

Comment puis-je obtenir le pack Office gratuit pour étudiants ?

Les enseignants et les étudiants bénéficient-ils réellement du même Office 365 pour les mêmes prix et coûts ?…

Objets connectés : enjeux éthiques et sociétaux à découvrir

Un chiffre brut, des milliards d'objets connectés, et l'impression d'un monde devenu laboratoire permanent : voilà le décor.…

L’iPhone avec la meilleure autonomie de batterie en 2024

Oubliez les chiffres marketing : ce n'est pas le nombre de mégapixels ou le dernier effet caméra qui…